A invasão à Ucrânia, que começou em 24 de fevereiro, tem dominado o noticiário e não se restringe ao campo físico. Mesmo antes do início da ação russa, grupos de hackers lançaram ofensivas DDos (ataques massivos de negação de serviço), tirando do ar sites de órgãos e empresas ucranianas.

A extensa quantidade de informações que circulam torna quase impossível determinar a veracidade de todos esses ciberataques, muito menos atribuí-los com precisão a um determinado indivíduo ou grupo. Afinal, é fácil espalhar desinformação pela rede e neste caso há incentivo de muitas partes para fazê-lo.

Com o objetivo de colaborar com a proteção de segurança das empresas - validando e verificando essa teia de informações -, os pesquisadores da Trend Micro compilaram em um blog os principais materiais localizados. A página será atualizada constantemente, sempre que surgirem novas descobertas.

A seguir, um resumo dos principais achados até o momento:

- Declaração de apoio do grupo Conti ao governo russo

O grupo ransomware Conti anunciou, em 25 de fevereiro, seu "total apoio" ao governo russo e sua intenção de contra-atacar qualquer um que promova ataques cibernéticos ou atividades de guerra contra a Rússia.

Poucas horas após essa divulgação, porém, o grupo recuou da postura, embora não tenha ficado claro o porquê. Conti é uma das principais gangues do crime organizado (OCGs) e possui vários departamentos, semelhante a uma empresa tradicional. Por isso, é possível que alguns membros não tenham concordado com a declaração inicial.

O conjunto de hackers da Conti, rastreado pela Trend Micro sob o codinome Water Goblin, permanece ativo, a despeito de outros grupos de ransomware bem estabelecidos que sumiram após sanções do governo. Observa-se, também, desde o começo de fevereiro, aumento no volume de atividades do malware BazarLoader, um dos principais facilitadores de ataques Conti.

- Vazamento de conversas de chat do grupo Conti

Enquanto isso, fontes externas relataram o vazamento de conversas entre operadores do grupo Conti por um pesquisador de segurança ucraniano, que teve acesso ao back-end do servidor XMPP do chat. Os pesquisadores da Trend Micro extraíram os logs e encontraram alguns elementos que podem ajudar a mapear indicadores de comprometimento (IOCs).

As mensagens, que incluem negociações de resgate e endereços de Bitcoin, podem ser usadas por empresas de segurança e órgãos legais para identificar as técnicas de ataque e ferramentas utilizadas pelo grupo Conti.

- Gangue Stormous apoia a Rússia

Os pesquisadores perceberam algumas ações maliciosas encorajadoras contra ucranianos e russos, embora alguns grupos tenham escolhido defender um dos lados. A gangue de ransomware Stormous, conhecida por desfigurar sites e roubar informações, é um famoso grupo de hackers de língua árabe, ativo desde 2021. Recentemente, anunciou oficialmente seu apoio ao governo russo e sua intenção de atingir instituições do governo ucraniano, como o Ministério das Relações Exteriores.

Ao analisar uma amostra de malware do grupo, foi possível descobrir que, após a infiltração, o software malicioso permite que o atacante acesse e implante diferentes cargas personalizadas no servidor afetado por meio de upload remoto e recursos de código aberto como o Pastebin. Os recursos incluem a queda de malware, criptografia e envio de nota de resgate, difíceis de identificar, já que o hacker pode modificar chaves de criptografia e descriptografia, bem como copiar mensagens de resgate. Além disso, como o backdoor do criminoso ou ransomware é baseado em PHP, ele pode ser modificado em tempo real sem muita dificuldade.

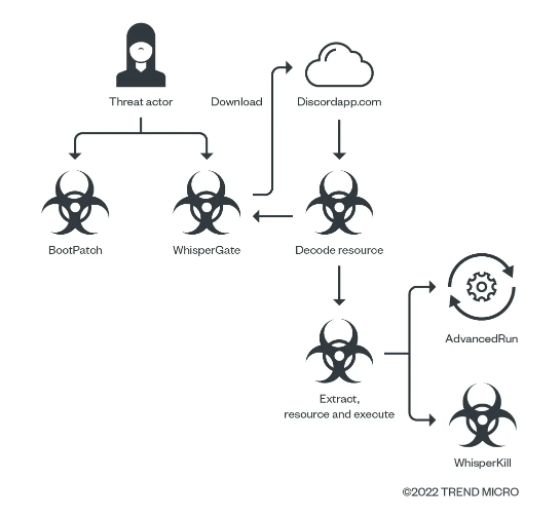

- Ataque cibernético usando WhisperGate

O time de respostas a emergências da Ucrânia informou que, entre 13 e 14 de janeiro, cerca de 70 sites de agências governamentais foram atacados, resultando na alteração de conteúdo e prejuízos ao sistema. A suspeita é que os pontos de entrada tenham sido o software October CMS (sistema de conteúdo auto hospedado usado pelas empresas) e a vulnerabilidade do Log4j. O diagrama abaixo ilustra a cadeia de infecção observada no ataque.

- Ataque conduzido por Gamaredon

Gamaredon é um atacante que se diz ativo desde 2013. Em março de 2020, invasões foram observadas no Japão e consideradas balas perdidas. Em novembro de 2021, o Serviço de Segurança da Ucrânia fez um anúncio público atribuindo Gamaredon ao FSB - Serviço Federal de Segurança da Rússia. O órgão ucraniano também publicou detalhes do método de ataque e uma escuta telefônica. A Trend Micro observou semelhanças na metodologia com uma ação anterior do grupo.

Os cibercriminosos utilizam como tática o Spear Fishing, no qual a suposta fonte do e-mail é um indivíduo de dentro da própria empresa. Em um ataque cibernético ocorrido em 1º de fevereiro, um documento malicioso foi baixado após uma entrega deste tipo. A macro abre furtivamente o documento (~~AddFromString) executando a função “VZ01” (Application.Run "VZ01") e logo depois a fecha.

Durante situações de conflito, informações chegam de diferentes pontos de vista e mesmo que os fatos sejam relatados corretamente, as impressões podem variar de acordo com a perspectiva.

Vale lembrar que a equipe de Pesquisa da Trend Micro continuará atualizando o blog à medida que mais eventos ocorrerem.

Sobre a Trend Micro

A Trend Micro, líder global em cibersegurança, ajuda a tornar o mundo mais seguro quando o assunto é troca de informações digitais. Com décadas de experiência em segurança da informação, pesquisa global de ameaças e inovação contínua, a Trend Micro protege centenas de milhares de organizações e milhões de indivíduos com soluções para redes, dispositivos, sistemas em nuvem e endpoints. As plataformas da Trend Micro oferecem uma gama poderosa de técnicas avançadas de defesa contra ameaças otimizadas para ambientes Google, Microsoft e Amazon, possibilitando respostas mais rápidas e efetivas aos riscos cibernéticos. Com 7.000 colaboradores em 65 países, a Trend Micro permite que as organizações protejam e simplifiquem o seu mundo conectado.

Site: https://www.trendmicro.com

Twitter: @TrendmicroBR

Linkedin: https://www.linkedin.com/company/trend-micro/